学会でも被害急増中のサイバー攻撃「Emotet(エモテット)」の手口と対策について解説

Emotet(エモテット)とはマルウェア、つまりコンピューターウイルスの一種です。

2022年の3月からは急激に被害報告が増大し、ニュースでも報道されています。

この記事ではEmotetの概要や被害例、また、学会や研究会が感染したときの対応などをご説明していきます。

(重要)2023年3月現在、EmotetはWindows PCを主に攻撃対象としており、MAC OS・スマートフォン(iOS/アンドロイド)では被害が報告されていません。

1.ウイルスばらまき型攻撃メール「Emotet(エモテット)」とは

Emotetは取引先や協力会社等に関係する者になりすまして送られてきたメールに添付されているURLやファイルを介して感染します。Emotetの巧妙さは日々進化しており、多くの組織が被害に遭っています。

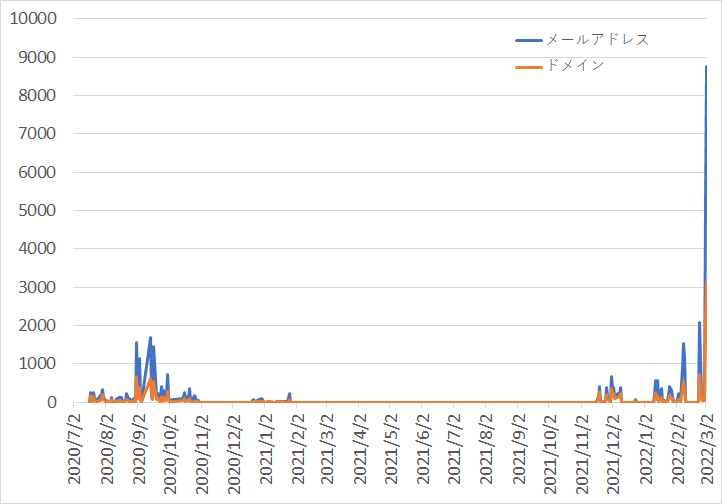

図1

図1

図1は、2020年7月以降に公表された日本国内でのEmotet感染被害の状況です。2022年3月に入り、被害が急増していることが分かります。

( JPCERT/CC「Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移」https://www.jpcert.or.jp/at/2022/at220006.htmlより引用)

Emotetのメールは文面やタイトルがもっともらしく見えるため、通常のマルウェアより危険です。文面・タイトルが「入金のお願い」「ご案内の修正事項について」「会議のご招待」など業務に関連したメールのように見せかけられており、少々メールに違和感を覚えてもそのまま添付URL・ファイルを開きやすい様式になっています。また、送信元も実在の取引先になっており引っ掛かりやすいものとなっています。

学会や研究会の場合、研究内容に関連するメールや、入会の申し込みメール等で偽装する可能性が考えられます。

2.実際に送付されたメール例と想定される被害

それでは、実際に送付されたメールを3つ見てみましょう。

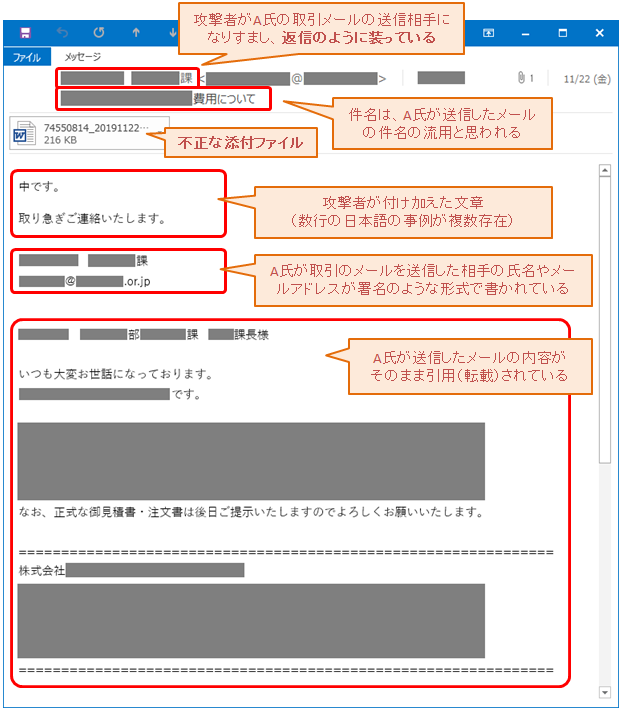

図2

図2はEmotetメールの典型例です。Emotet感染メールを受け取ったのがA氏です。メールを開いた時点ではまだ感染していません。

A氏が過去に取引した、実在する企業のメールアドレスを騙り、メールが送信されています。不正な添付ファイルの中にEmotetが入っています。

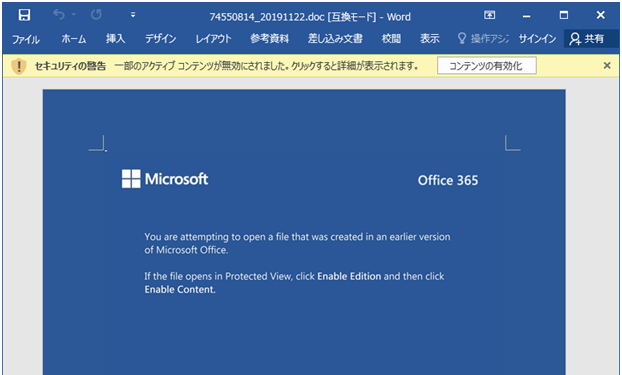

図3

図3

図3は不正な添付ファイルを開いたときの様子です。通常のエクセルやワードは「編集を有効にする」(「コンテンツの有効化」)というボタンを押さないと、エクセルやワードの中のシステムが起動しません。そのため、この時点でもまだEmotetに感染してはいません。

しかし、この「コンテンツを有効にする」ボタンを押してしまうと中のシステムが起動しEmotetに感染してしまいます。

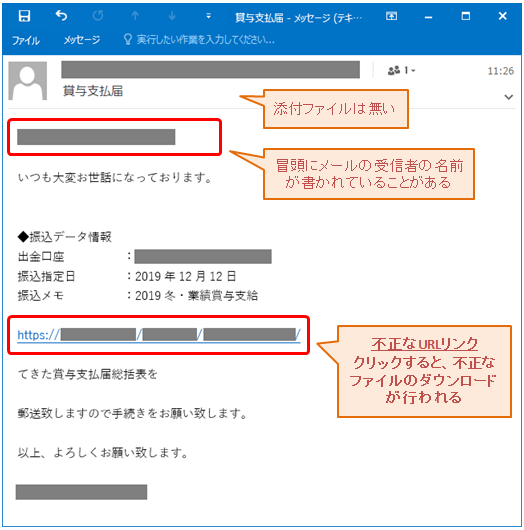

図4

図4

添付ファイルの他に、図4のように添付URLがついているメールもあります。

この場合は、URLをクリックした瞬間にEmotetに感染してしまいます。

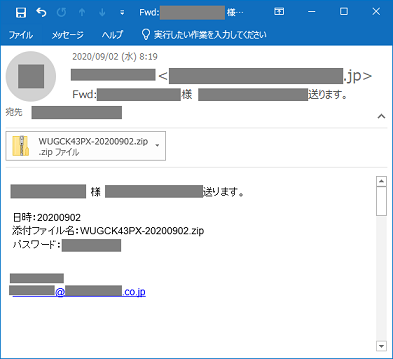

図5

図5

さらに、図5のようにパスワード付きのzipファイルが添付されている場合もあります。

パスワード付きのファイルだとEmotetまで暗号化され、セキュリティーソフトをすり抜けて届く可能性が高くなっています。

このように、通常のマルウェアとは異なり、本当の取引先・関係者とのメールだと思いやすいような構造にEmotetはなっています。

(図2〜5は全て https://www.ipa.go.jp/security/announce/20191202.html から引用)

Emotetは情報を不正入手する、さらに他のマルウェアに感染させるための媒介という2つの役割があります。Emotetに感染してしまうと、以下の3つのおそれがあります。

①情報の流出

会員情報(メールアドレス・氏名等)に加えて、感染した端末内の認証情報(IDやパスワード)も流出してしまいます。

②他のマルウェアへの感染

Emotetを媒介としてさらにマルウェアに感染するおそれがあります。典型例としては、身代金要求型コンピューターウイルス(ランサムウェア)への感染です。ランサムウェアに感染すると、まず端末内のファイルや情報がロックされ開けない状態になってしまいます。攻撃する者はロックを解除する代わりに金銭の支払いを求めるというシステムになります。

③会員や関係のある組織への攻撃の媒介となる

もし学会(事務局)がEmotetに感染すると、会員や関係のある組織にもEmotetの感染リスクが高まります。学会事務局から流出した氏名・会員のメールアドレス・実際の過去にやりとりしたメールの内容などが転用され、より信憑性が高まってしまうためです。

また、学会や研究会で使っているメールアドレスがEmotet感染メールの送信元となってしまい、学会や研究会のイメージ・信用を損なってしまったり被害を拡大させてしまうおそれがあります。

3.学会のメールが感染した場合のセキュリティ対応

・会員や取引先など学会や研究会の外の人や組織から「貴学会のメールアドレスで不審なメールが届いている」という問い合わせがあったとき

・学会で使っているメールサーバーから添付ファイル・URLの付いているメールが大量に送信されているとき

これらに当てはまる場合、Emotetに感染している可能性が極めて高いです。

それでは、もしEmotetに感染した場合はどう対応するべきなのでしょうか?

まず最初にすべきことは、感染した(・感染疑いのある)端末を物理的に一旦隔離することです。

Emotetは自己増殖して、感染した端末から学会内のPCネットワークに侵入します。隔離をすることで学会内ネットワークに被害を広げるリスクを減らすことができます。LANケーブルやWi-Fiを切り、該当端末をネットワークから完全に遮断してください。

☑︎LANケーブルを切る

☑︎Wi-Fiを切る

次に、端末が本当に感染しているかをチェックする必要があります。Emocheck(エモチェック)というツールを用いてチェックを行います。Emocheckは、安全な端末でダウンロードしてからUSBなどで感染疑いのあるデバイスにコピーして使うことを強く推奨いたします。以下は警視庁サイバーセキュリティ対策本部が作成したEmocheck使用手順説明書です。Emocheckの実行はここからご覧ください。

Emotet感染確認ツール「EmoCheck2.0」の実行手順

☑︎Emocheckをダウンロード・実行する

Emocheckにより、感染が判明した場合、さらに学会内での対応と学会外での対応をしなくてはなりません。

<学会内の対応>

☑︎学会のメールアドレス・ID・パスワードを変更する

流出したおそれのある情報は全て変更をしましょう。

☑︎他の端末のセキュリティーチェック

他の端末にEmotetが感染拡大しているおそれがあるため、セキュリティーソフト(例:ウイルスバスター)でフルスキャンを行いましょう。

※最新のセキュリティーソフトを使用している場合でも、全てのEmotetを判別できる訳ではないので注意が必要です。

☑︎被害状況の確認・調査

感染した端末内の情報確認が必要です。漏洩したおそれのある情報が何か把握しておきましょう。

☑︎感染端末の初期化

被害状況の調査・対応が完了したら端末を初期化してください。このとき端末内のデータは全て消えてしまいます。

<学会外の対応>

☑︎会員・取引先など関係者に通知する

漏洩した関係者のメールアドレス宛に注意喚起しましょう。このときは、感染した端末内で使っていたメールアドレスとは別のものを使うことを推奨いたします。

☑︎個人情報保護委員会への報告

2022年4月から個人情報保護法に基づき、漏洩事案が発覚した場合は個人情報保護委員会に報告しなければなりません。報告の詳しい手順は、以下の個人情報保護委員会のサイトをご覧ください。

☑︎専門業者に調査を依頼する

さらなるマルウェアに感染していないか専門業者に調査を依頼してください。ランサムウェアや不正送金マルウェアに追加感染していた事例が日本・海外で報告されています。

まとめ

手口が巧妙化してきているEmotetですが「怪しい添付ファイル・URLを開かない」「エクセル・ワード等の【編集を有効にする】ボタンを安易に押さない」といった基本的なマルウェア対策で感染を避けられる可能性が高まります。

Emotetに限らず、マルウェア全般に対して、より一層注意と対策が必要です。